【实战演练】:绕过Cloudflare获取网站真实IP

前言

笔者暑假内卷累了,网上冲浪的时候发现了需求:

看起来还有一定的悬赏,所以试一试。

看起来还有一定的悬赏,所以试一试。

我已获得站长授权,属于合法测试。

理论思路

一个网站注定留下蛛丝马迹,具体思路可以是挖洞,搜索引擎(google hacking等),或者RSS邮箱泄密,我们试着第二种。

而对于三件套,这是用来查找在线服务的工具,就好比说shodan,与谷歌不同的,Shodan不是在网上搜索网址,而是直接进入互联网的背后通道。Shodan可以说是一款“黑暗”谷歌,一刻不停的在寻找着所有和互联网关联的服务器、摄像头、打印机、路由器等等。每个月Shodan都会在大约5亿个服务器上日夜不停地搜集信息。

信息收集————Censys查DNS解析记录————网监三件套(Shodan,钟馗之眼,Fofa)————Nmap扫描端口————逐个排查————访问检验。

实践开始

测试目标:https://develxxxxx.com/(保护,免得闲人DDos搞事)

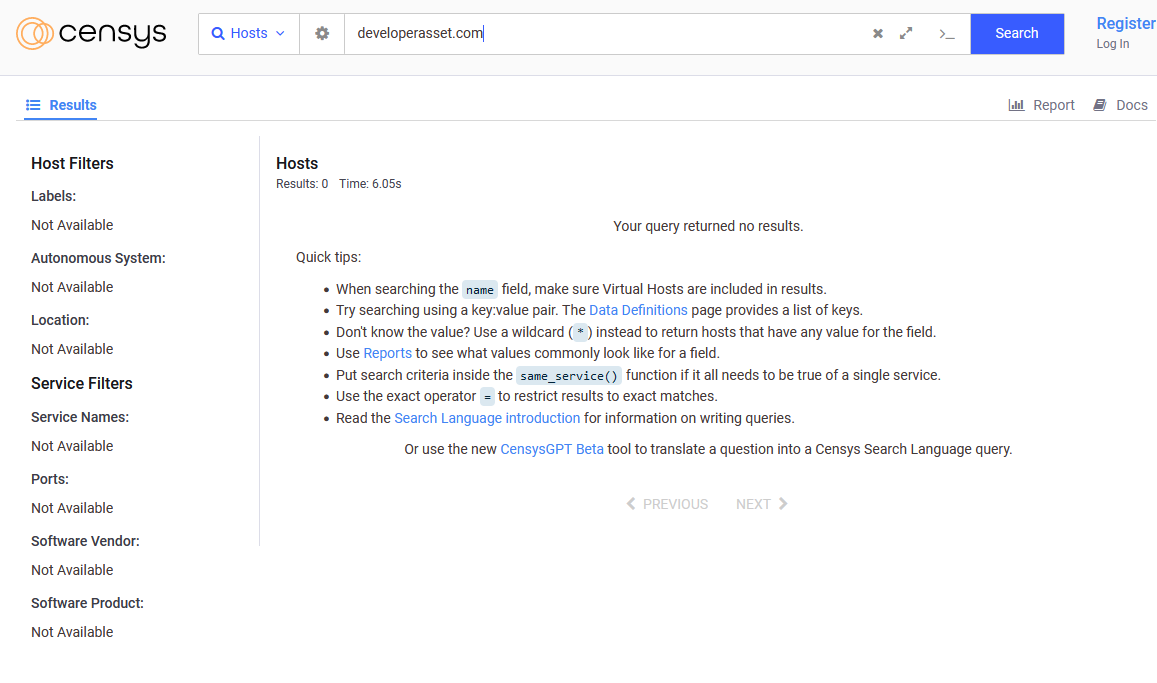

笔者打开Censys,查了一波。 什么都没有

什么都没有

那就开三件套看看,我们首选Fofa,用起来方便些。先访问一下网站,出现了网站标题:

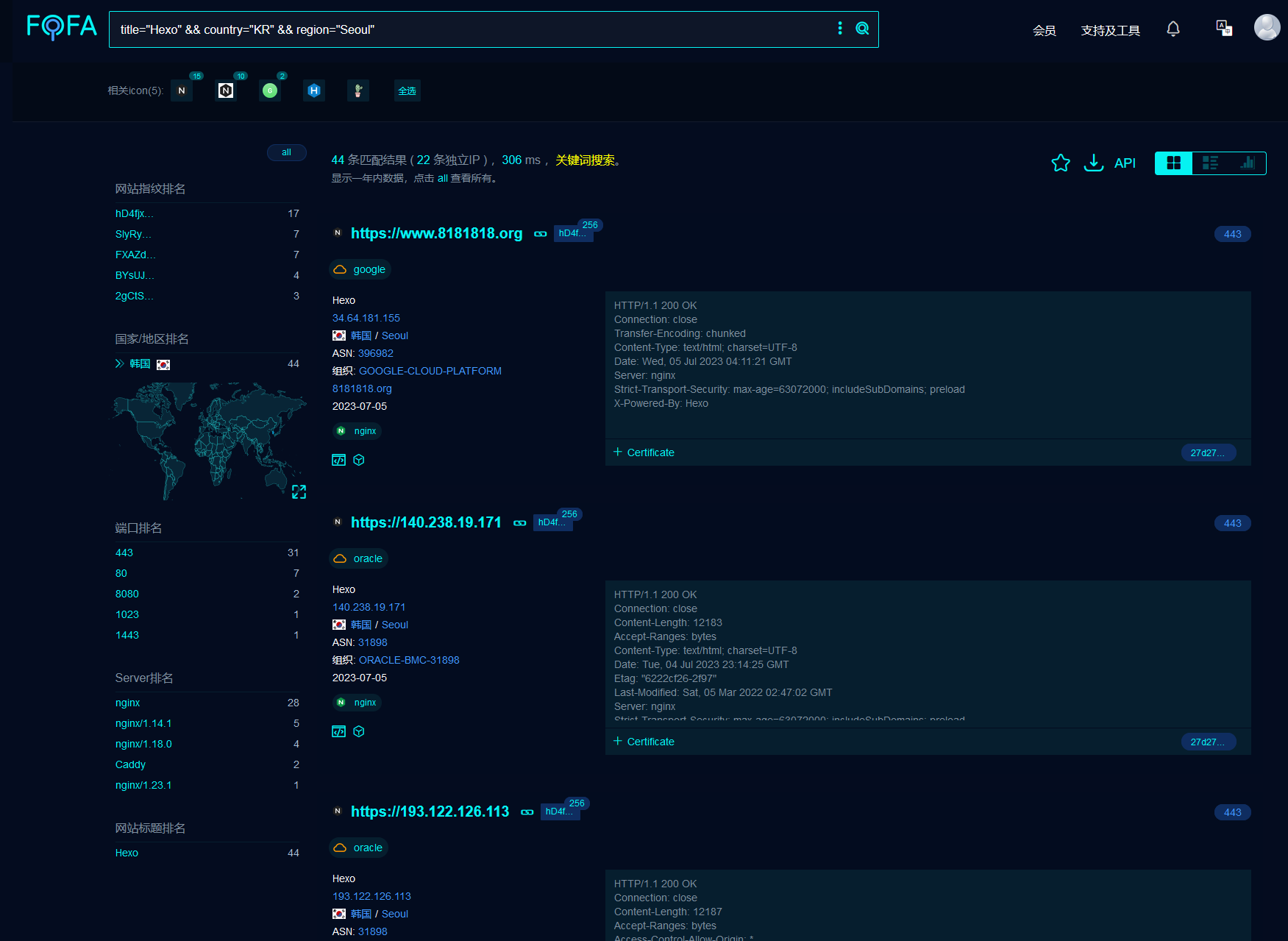

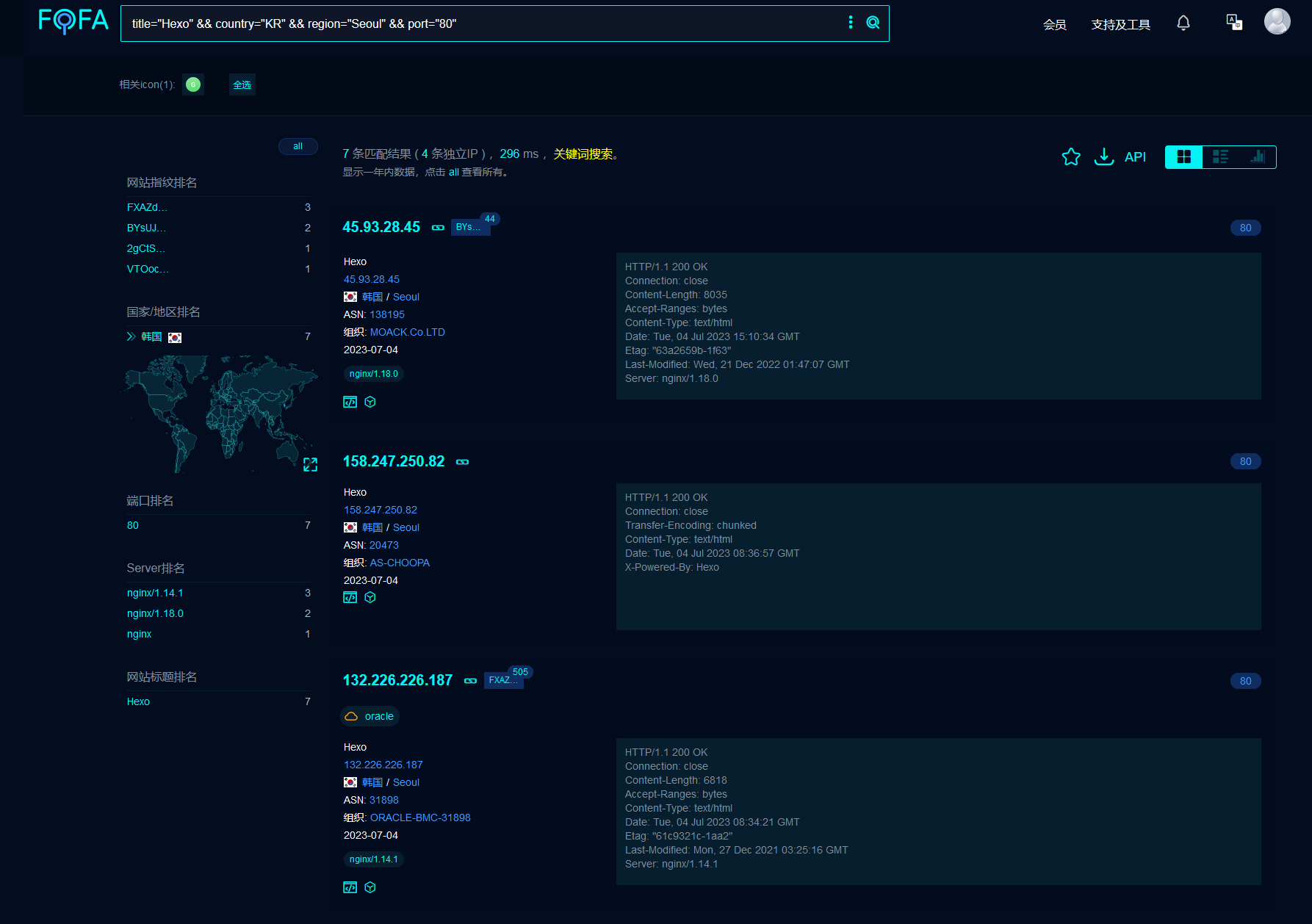

看起来是一个Hexo的博客,那就以标题为切入点,在Fofa输入title="Hexo" && country="KR" && region="Seoul"弹出以下结果:

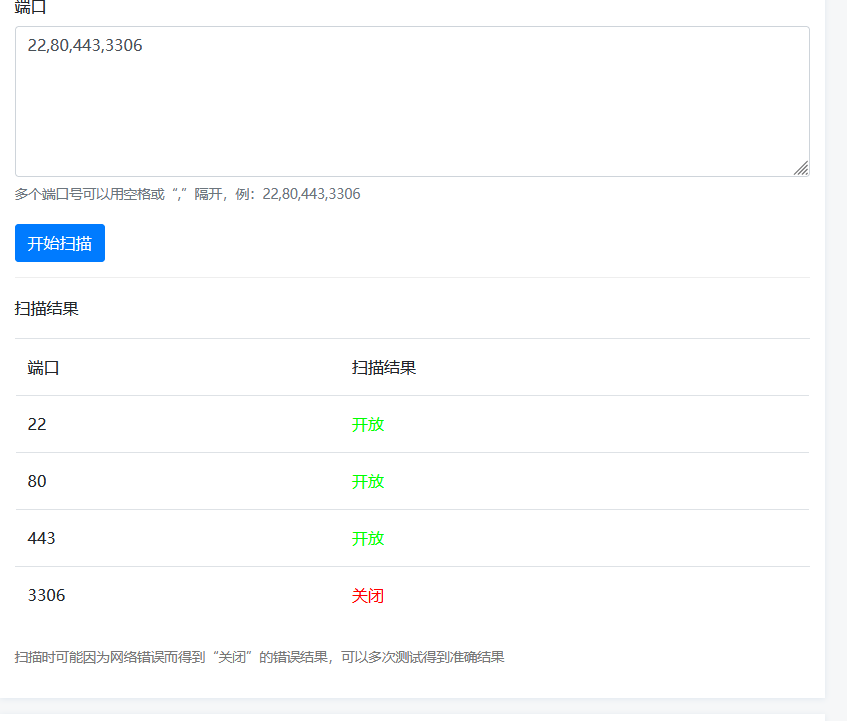

很好,但一个个排查太浪费时间了,我们做一下端口扫描,发现了一些开放端口,这会成为判断依据

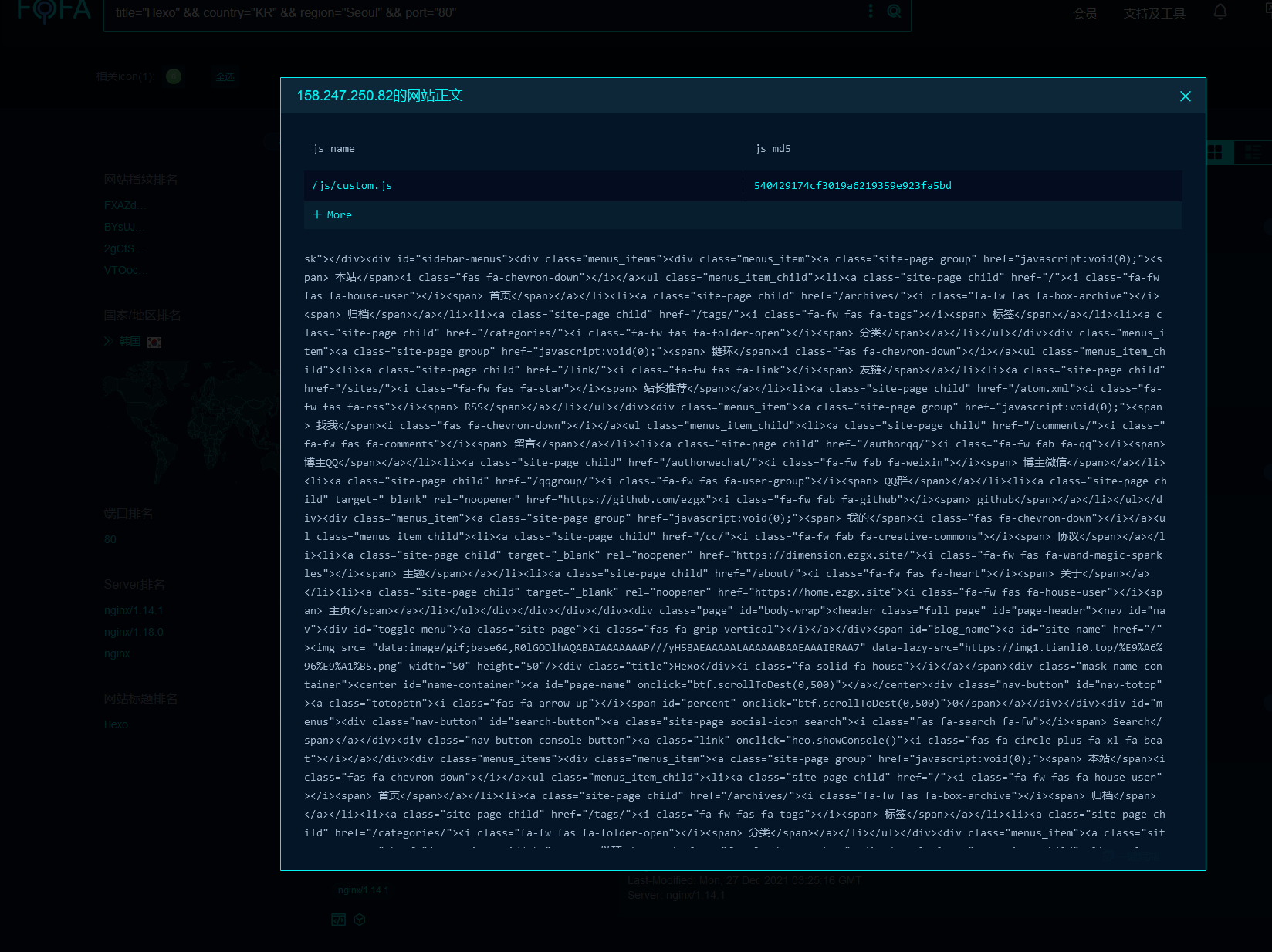

将扫出来的端口键入搜索语句,有title="Hexo" && country="KR" && region="Seoul" && port="80"这里调用80端口是因为其很常见,一般网站都会以此作为门户,得到了结果 发现158开头的很明显摆在了第二位,单机终端图标看看网站正文,发现了网站中相应的字样“主题,博主等”

发现158开头的很明显摆在了第二位,单机终端图标看看网站正文,发现了网站中相应的字样“主题,博主等” ,猜测得到验证,由此我们就得到了真实IP地址。

,猜测得到验证,由此我们就得到了真实IP地址。

总结

本站被暗黑引擎抓到了数据包,可能存在被绕过Cdn而Ddos攻击的风险。

感谢阅读!